Progreso y ciberseguridad son dos términos que suelen ir de la mano. Para las empresas de automatización, los fabricantes de dispositivos médicos, aparatos conectados y muchos otros, el progreso requiere una inversión de tiempo, personas y dinero cuyo principal objetivo es garantizar la seguridad de sus productos y, en consecuencia, la fiabilidad de los servicios que permiten llevar un estilo de vida determinado.

Después de seis análisis bianuales de Team82 sobre vulnerabilidades divulgadas públicamente, parece que las cosas van por buen camino y que se percibe el progreso en el horizonte. En este sentido, el informe State of XIoT Security Report 2H 2022 de Claroty ha demostrado que, desde que alcanzaron su punto álgido durante los seis primeros meses de 2021, el número de vulnerabilidades publicadas está disminuyendo, mientras que, paralelamente, el número de aquellas atribuidas a la investigación interna y a los equipos de seguridad de los productos sigue una tendencia alcista.

Según Claroty, que las revelaciones publicadas atribuidas a los equipos de seguridad internos de los proveedores superen a las de los investigadores independientes y empresas de terceros es importante «porque los sistemas ciberfísicos proporcionan los servicios y las herramientas que hacen posible nuestro modo de vida. Los alimentos que comemos, el agua que bebemos, la energía que calienta nuestros hogares y alimenta nuestros dispositivos, todo depende de algún código informático. Estos vínculos directos con los resultados del mundo físico hacen que la ciberseguridad esté en el punto de mira más que nunca».

En este informe, Team82 ofrece un análisis contextual de las vulnerabilidades publicadas durante la segunda mitad de 2022. Las cifras en OT, IoT e IoMT aportan información verdaderamente relevante sobre las medidas recomendadas que puede tomar una empresa.

Las cifras de vulnerabilidades tienden a reducirse

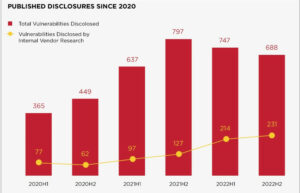

De un total de 688 vulnerabilidades divulgadas durante la segunda mitad de 2022, 231 fueron reveladas por investigaciones de organizaciones internas de proveedores, como equipos de seguridad de producto. Esto supone un aumento del 82% con respecto al total de 127 del segundo semestre de 2021.

Las empresas de terceros, mientras tanto, representaron 211 divulgaciones publicadas durante la segunda mitad del año pasado, mientras que los investigadores independientes divulgaron 141 vulnerabilidades.

Las autodivulgaciones de los proveedores han aumentado, como señal de que la seguridad de los sistemas ciberfísicos se está convirtiendo en una prioridad para las empresas de automatización, IoT y los fabricantes de dispositivos médicos. «Es evidente que cada vez son más los proveedores que están buscando y encontrando más vulnerabilidades en sus propios productos. Y esto conduce a un ecosistema más seguro para los usuarios en industrias críticas», dice la compañía en su informe.

También hay un goteo de seguridad que se incorpora de forma nativa a medida que se van desarrollando, probando y enviando nuevos productos al mercado. Estas cifras también pueden relacionarse con el descenso de investigadores externos que encuentran vulnerabilidades; la disminución de las atribuidas a personal independiente también podría ser una consecuencia del debilitamiento de la economía mundial. La investigación no es necesariamente una operación que crea ingresos, y los «sombreros blancos» pueden dar prioridad a otras áreas en una situación de recesión económica.

Las vulnerabilidades de alto impacto siguen siendo la norma

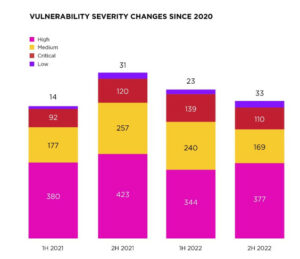

Aunque el número de vulnerabilidades publicadas puede estar disminuyendo, no puede decirse lo mismo de su criticidad e impacto potencial. Como se demuestra a continuación, la mayoría de las vulnerabilidades publicadas en el segundo semestre de 2022 tienen una puntuación alta o crítica. Las 110 vulnerabilidades críticas del segundo semestre de 2021 es el segundo total más alto de los seis informes de Team82.

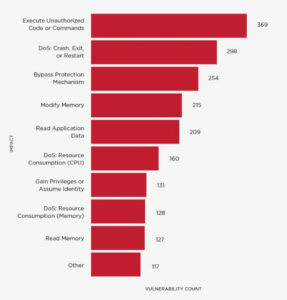

En conjunto, las vulnerabilidades explotadas podrían provocar una serie de graves consecuencias que afectarían a la disponibilidad, fiabilidad y seguridad de los sistemas ciberfísicos conectados. Los tres efectos principales son la ejecución no autorizada de código, la denegación de servicio y la evasión de mecanismos de seguridad.

Las vulnerabilidades OT dominan

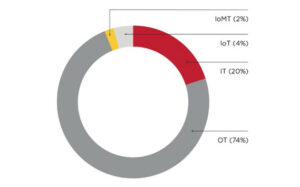

Las vulnerabilidades publicadas relacionadas con software y firmware OT dominan el conjunto de datos del segundo semestre de 2022 con un 74%, eclipsando el 8% de estos puntos de debilidad IoT e IoMT combinadas. Así, estas brechas de los aparatos IoT descendieron del 15% en base a los datos de Claroty en la primera mitad de 2022 al 4%. Además, la gran mayoría de los problemas de seguridad OT revelados en el Nivel 3 del Modelo Purdue para ICS sigue una tendencia continuista.

En este nivel del modelo de referencia Purdue hay dispositivos que gestionan flujos de trabajo de producción, como servidores Historian y bases de datos que recopilan y almacenan información de procesos y la transmiten a dispositivos de campo en los niveles 2 y 1, así como a la DMZ. Los ataques a este nivel también pueden afectar no sólo a la red OT, sino también a la corporativa.

La mayoría de las vulnerabilidades en el Nivel 3 están basadas en software, que tradicionalmente se encuentran más dentro de los equipos de seguridad de producto de proveedores e investigadores de terceros.

Solución integral de vulnerabilidades de software/firmware

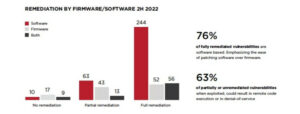

La buena noticia y que aporta un alto nivel de esperanza en el campo de la ciberseguridad es que el número de vulnerabilidades OT publicadas con solución parcial o sin ella se ha visto reducido en el segundo semestre de 2022. Todo ello gracias a la existencia de soluciones integrales de parches de software o actualizaciones de firmware.