La complejidad de los entornos cloud, la presión por integrar inteligencia artificial y la escasez de recursos en los equipos de seguridad están poniendo en cuestión la eficacia de los stacks de seguridad actuales. Así lo refleja el informe 2026 Security Operations Insights, elaborado por Sumo Logic junto a UserEvidence.

el 100 % de los responsables de seguridad considera valiosa una plataforma unificada para logs, métricas y trazas

Uno de los datos más reveladores del estudio es que sólo el 37 % de los responsables de seguridad afirma con rotundidad que sus herramientas están diseñadas para entornos de aplicaciones modernas, marcados por arquitecturas híbridas, multicloud, microservicios y contenedores.

El 75 % de los encuestados señala la adopción de cloud como el principal factor que les obliga a replantear sus herramientas de seguridad y operaciones, seguido por la complejidad de las aplicaciones (56 %) y la aceleración de los modelos DevOps (51 %). A ello se suman los requisitos regulatorios, que para el 54 % también están impulsando la modernización del stack de seguridad.

SIEM: eficaz, pero con margen de mejora

El SIEM sigue siendo una pieza central en las operaciones de seguridad, pero los niveles de satisfacción están lejos de ser unánimes. Aunque el 92 % considera que su SIEM contribuye a reducir los tiempos de detección y respuesta, únicamente el 51 % lo califica como “muy efectivo”, mientras que casi la mitad sólo lo ve parcialmente eficaz. Algo similar ocurre con la escalabilidad: apenas el 52 % se muestra muy confiado en que su SIEM actual pueda responder a las necesidades futuras.

Esta percepción está relacionada, en parte, con el modelo de despliegue. El 37 % de las organizaciones cuenta con un SIEM nativo cloud que combine escalabilidad, telemetría unificada y capacidades avanzadas de IA, mientras que el enfoque híbrido —mezcla de capacidades on-prem y análisis en la nube— sigue siendo el más habitual.

El estudio también pone el foco en la fragmentación del stack de seguridad. El 93 % de las organizaciones utiliza al menos tres herramientas de operaciones de seguridad, y casi la mitad (45 %) trabaja con seis o más. No es de extrañar que el 55 % reconozca que tiene demasiadas soluciones puntuales, lo que incrementa el ruido, dificulta la correlación de eventos y eleva los costes operativos.

De hecho, el 63 % de los responsables de seguridad identifica el coste operativo como su principal punto de fricción, por delante incluso de la falta de talento. En paralelo, los equipos son cada vez más reducidos: menos de la mitad considera que sus herramientas actuales apoyan “muy bien” un modelo de SOC con recursos limitados, pese a que el 87 % cree que una plataforma unificada mejoraría claramente la eficiencia del equipo.

IA: valor reconocido, uso todavía limitado

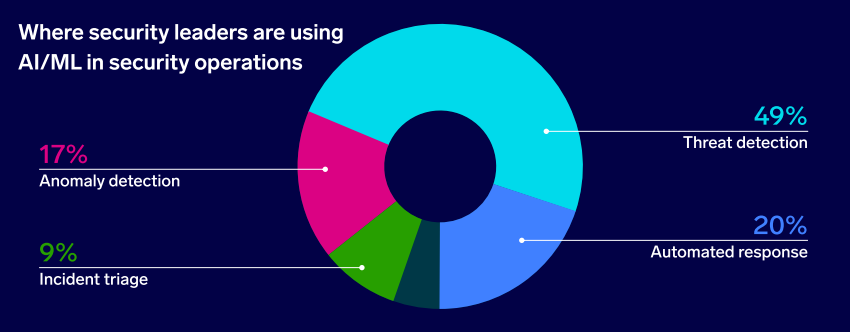

La inteligencia artificial se percibe como un elemento clave para aliviar la presión sobre los SOC, especialmente en la reducción de la fatiga por alertas. El 90 % de los encuestados considera que la IA y el machine learning son ‘muy’ o ‘extremadamente’ valiosos para mejorar la detección y priorización de amenazas. Sin embargo, su adopción real sigue siendo conservadora: casi la mitad utiliza la IA solo para detección de amenazas, y apenas un 9 % la aplica a tareas como el triaje de incidentes.

Esta diferencia entre expectativas y uso real refuerza una de las conclusiones del informe: la IA está presente en los discursos, pero aún no se ha integrado de forma profunda en los flujos avanzados de operaciones de seguridad.

El informe concluye que el problema no es la falta de tecnología, sino el exceso de herramientas desconectadas. En este sentido, el consenso es casi total: el 100 % de los responsables de seguridad considera valiosa una plataforma unificada para logs, métricas y trazas, capaz de actuar como una fuente única de verdad para seguridad y DevOps.